Auditoria de Comunicaciones

Análisis del tráfico de red

Para este post, hemos escogido un archivo pcap de un reto lanzado por honeynet.org, donde facilitaban un archivo que contiene varios ataques de red bastante interesantes.

Con el siguiente comando, analizamos el fichero y comprobamos qué alertas lanza Snort:

snort -A console -i eth0 -c /etc/snort/snort.conf -r /root/Downloads/forensic-challenge2010-2.pcapLa salida por pantalla que se genera es la siguiente:

===============================================================================Breakdown by protocol (includes rebuilt packets): Eth: 746 (100.000%) VLAN: 0 ( 0.000%) IP4: 726 ( 97.319%) UDP: 156 ( 20.912%) TCP: 554 ( 74.263%) ARP: 20 ( 2.681%) Other: 8 ( 1.072%) S5 G 1: 1 ( 0.134%) Total: 746 ==============================================================================

-

Action Stats:

Alerts: 16 ( 2.145%)

- Logged: 16 ( 2.145%)

Passed: 0 ( 0.000%)

- Limits: Match: 0

-

Queue: 0

- Log: 0

-

Event: 0

- Alert: 3

- Verdicts: Allow: 745 (100.000%)

-

Block: 0 ( 0.000%)

- Replace: 0 ( 0.000%)

- Whitelist: 0 ( 0.000%)

- Blacklist: 0 ( 0.000%)

- Ignore: 0 ( 0.000%)

Seguridad física de los sistemas

Introducción

Según , la seguridad física de los sistemas informáticos consiste en la aplicación de barreras físicas y procedimientos de control como medidas de prevención y contramedidas contra las amenazas a los recursos y la información confidencial Mas claramente, y particularizando para el caso de equipos Unix y sus centros de operación , por 'seguridad física' podemos entender todas aquellas

mecanismos - generalmente de prevención y detección - destinados a proteger físicamente cualquier recurso del sistema; estos recursos son desde un simple teclado hasta una cinta de backup, con toda la información que hay en el sistema, pasando por la propia cpu de la maquina.

Desgraciadamente, la seguridad física es un aspecto olvidado con demasiada frecuencia a la hora de hablar de seguridad informática en general; en muchas organizaciones se suelen tomar medidas para prevenir o detectar accesos no autorizados o negaciones de servicio, pero rara vez para prevenir la acción de un atacante que intenta acceder f ísicamente a la sala de operaciones o al lugar donde se depositan las impresiones del sistema. Esto motiva que en determinadas situaciones un atacante se decline por aprovechar vulnerabilidades físicas en lugar de lógicas, ya que posiblemente le sea más fácil robar una cinta con una imagen completa del sistema que intentar acceder a ́el mediante fallos en el software.

Hemos de ser conscientes de que la seguridad f ́ısica es demasiado importante como para ignorarla: un ladron que roba un ordenador para venderlo, un incendio o un pirata que accede sin problemas a la sala de operaciones nos pueden hacer mucho mas daño que un intruso que intenta conectar remotamente con una maquina no autorizada; no importa que utilicemos los más avanzados, medios de cifrado para conectar a nuestros servidores, ni que hayamos definido una polıtica de firewalling muy restrictiva: si no tenemos en cuenta factores como :

Proteccion del hardware

El hardware es frecuentemente el elemento m ́as caro de todo sistema inform ́atico .Por tanto, las medidas encaminadas a asegurar su integridad son una parte importante de la seguridad f ́ısica de cualquier organizacion, especialmente en las dedicadas a I+D: universidades, centros de investigaci- ́on, institutos tecnologicos. suelen poseer entre sus equipos m ́aquinas muy caras, desde servidores con una gran potencia de calculo hasta routers de ́ultima tecnologıa, pasando por modernos sistemas de transmision de datos como la fibra ́optica.

Son muchas las amenazas al hardware de una instalacion informatica; van a presentar algunas de ellas, sus posibles efectos y algunas soluciones, si no para evitar los problemas sı al menos para minimizar sus efectos.

Este artículo explica cómo instalar XSSer y cómo escanear un target en búsqueda de vulnerabilidades XSS utilizando esta herramienta.

Los ataques Cross-site scripting (XSS) permiten inyectar scripts que se ejecutan del lado cliente en páginas Web vistas por otros usuarios. Típicamente son utilizados para el robo de sesiones y vulnerar políticas same-origin.

Generalmente estos ataques se explotan inyectando código JavaScript en variables GET/POST que toman contenido y lo imprimen directamente en la salida (sin sanitizar). Este tipo de ataque básico se denomina XSS reflejado. Un clásico ejemplo es la inyección en cuadros de búsqueda, donde la palabra buscada aparece literalmente en los resultados de la búsqueda.

Sin embargo también es posible inyectar variables que guardan su contenido directamente en bases de datos. Contenido que luego es leído y enviado a una salida por otro script. Este ataque se denomina XSS persistente, pues el payload queda almacenado en el servidor Web. Un ejemplo típico es el caso de inyección de código JavaScript en comentarios en foros/blogs.

Las herramientas automáticas pueden ayudar a detectar rápidamente las vulnerabilidades más evidentes. Aunque, nada tiene mayor efectividad (al momento de detectar y explotar vulnerabilidades) que un ataque manual realizado de manera artesanal por un auditor o especialista en seguridad informática.

Este artículo presenta XSSer, su instalación y uso básico para auditar una aplicación Web.

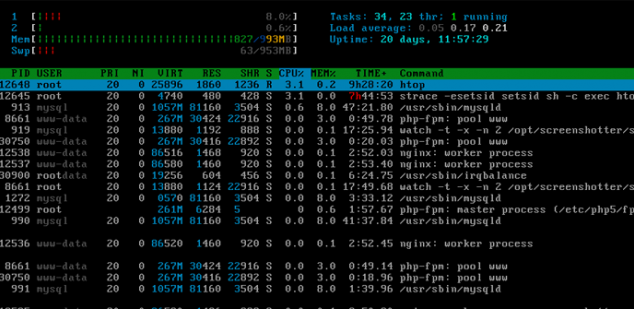

Deteccion anti-intrusion, análisis de red

El diagnóstico de la red es algo que la mayoría de los administradores temen. Con un poco de suerte, se puede encontrar el fallo en pocas horas, pero lo más normal es que cueste varios días hurgar a través de los registros y detectar la fuente del error. Hay que diferenciar, entre una red domestica y una red empresarial, mucho mas compleja, en este articulo, vamos a analizar una red domestica y como siempre si queréis una versión completa en el pdf, tenéis mas detalles.

Mantener un control de nuestra red es vital para evitar que ningún programa haga un uso excesivo de ella y nos ralentice el funcionamiento general del sistema. Existen varias herramientas de monitorización de la red para los diferentes sistemas operativos actuales. En este artículo os vamos a hablar de 10 herramientas de monitorización de red para Linux que se ejecutarán desde un terminal, ideales para los usuarios que no utilicen interfaz gráfica o para todos aquellos que quieran mantener un control del uso de red de un servidor a través de ssh.

Iftop

Los usuarios de Linux están familiarizados, generalmente, con Top. Esta herramienta es un monitor del sistema que nos permite conocer en tiempo real todos los procesos que se están ejecutando en nuestro sistema y pudiendo administrarlos fácilmente. Iftop es una aplicación similar a Top pero especializada en la monitorización de la red, pudiendo conocer así multitud de detalles respecto a la red y todos los procesos que están haciendo uso de ella.

Aspectos técnicos de seguridad WiFi

Para asegurar una red WiFi y evitar que esta pueda ser hackeada por terceros, hay otros aspectos a considerar además de la complejidad de la contraseña:

PIN WPS (Wireless Protected Setup): A nivel doméstico es habitual que los routers WiFi incluya soporte de la funcionalidad WPS para facilitar el intercambio de claves entre el punto de acceso y el usuario sin necesidad de usar la contraseña WiFi. Este proceso puede ser abusado con herramientas como Reaver o wpscrack, y puede permitir obtener la clave de acceso a la red WiFi independientemente de su longitud o complejidad. La recomendación primera recomendación debe ser inhabilitar WPS si está soportado.

Nombre de la red WiFi: El algoritmo de cifrado de WPA o WPA2 hace uso del nombre de la red WiFi para generar la clave criptográfica. Para evitar el uso de ataques de cracking con tablas rainbow se debe evitar usar un nombre de red conocido, como WLAN_66 y en su defecto usar nombres nuevos y que no identifiquen a la empresa o al usuario, como WLAN-YTQZFJ.

TKIP o AES CCMP: Según el estándar 802.11, WPA usa un algoritmo llamado TKIP para firma, y WPA2 usa el algoritmo AES CCMP que es mucho más robusto y elimina fallos de seguridad como "Beck-Tews attack" o "Ohigashi-Morii attack". La recomendación es eliminar el soporte de TKIP si es posible, aunque a día de hoy los ataques no están lo suficientemente extendidos.

Redes publicadas: La mayoría de dispositivos (teléfonos, ordenadores portátiles,..) preguntan periódicamente a su alrededor la lista de redes conocidas solicitando esta información al aire, mediante el envío de un paquete WiFi conocido como frame de tipo Probe Request. Si un usuario configura incorrectamente la red WiFi y establece la contraseña como nombre de la red, cualquiera que se encuentre escuchando con un scanner WiFi como Acrylic podrá ver la contraseña de la red solicitada por el dispositivo del usuario.

Contraseñas de administración: A nivel doméstico es habitual que el punto de acceso WiFi sea un router ADSL o un router de cable. Estos dispositivos pueden estar configurados con contraseñas de administración remotas como admin/admin, 1234/1234, support/support,.. y accesibles desde Internet a través de HTTP con un navegador web. Se debe cambiar la contraseña de administración y limitar el acceso al panel de administración del router WiFi desde otras redes, como Internet, para evitar que un usuario pueda obtener la contraseña WiFi explotando un fallo de configuración del router WiFi desde internet.

Consideraciones operativas de seguridad WiFi WPA:

Dependiendo de cómo trabajemos con las redes WiFi, hay otras consideraciones de seguridad a tener en cuenta:

Rotación de personal: En una empresa de medio tamaño WPA está desaconsejado debido a la dificultad de realizar el cambio de la contraseña cuando una persona abandona la empresa. Si esta clave es reutilizada por muchos usuarios o integrada en dispositivos hardware como TPVs, cambiar la contraseña para limitar el acceso a ex trabajadores puede ser complejo. Es por esta razón que en estos entornos se recomienda el uso de mecanismos Enterprise, con autenticación basada en RADIUS.

Interceptación de comunicaciones: Si un usuario intercepta con un sniffer WiFi el proceso de autenticación de un usuario llamado 4 way handshake y consigue crackear la contraseña, o conoce la contraseña de la red WiFi, podría descifrar el tráfico de cualquier usuario conectado. Por esta razón WPA o WPA2 se deben usar sólo en entornos domésticos, donde existen ciertas garantías de que el resto de usuarios no van a espiar las comunicaciones de otros.

Buenas prácticas de seguridad WiFi:

Para disponer de una red WiFi segura, os contamos algunas recomendaciones adicionales de seguridad WiFi que debéis considerar.

Rotación de la contraseña WiFi: Tanto si usamos una contraseña WiFi WPA a nivel doméstico, como a nivel empresarial, las contraseñas se deben cambiar periódicamente. Usando contraseñas de al menos 12 caracteres un tiempo razonable de cambio de contraseña son 6 meses.

Deshabilitar TKIP: Su uso está desaconsejado en la actualidad y se debería deshabilitar. Si es estrictamente necesario podemos mantenerlo haciendo uso de contraseñas seguras de al menos 12 caracteres.

Analiza las redes a tu alcance: Tanto con la versión gratuita del escáner WiFi Acrylic WiFi Free o con la versión profesional de Acrylic podrás analizar que redes hay al alcance y cómo están configurada su seguridad.

Mide la propagación de la señal: Para mejorar la cobertura WiFi y para evitar que la señal inalámbrica salga del perímetro de tu casa o de tu oficina, puedes usar un software de site survey como Acrylic WiFi Heatmaps para medir la cobertura. De esta forma podrás ajustar los parámetros de tu punto de acceso con el fin de evitar una propagación no deseada de la red, y seleccionar su mejor ubicación para mejorar el rendimiento WiFi.

¿Te ha resultado útil conocer cómo funciona la seguridad WPA? déjanos tus comentarios. También te recomendamos consultar nuestro artículo técnico sobre cómo de segura es una red WiFi oculta.

¿Qué es y cómo funciona una VPN para la privacidad de la información?

En muchas ocasiones, hemos recomendado a los lectores que utilicen una red privada VPN cuando se conecten a una red inalámbrica (Wi-Fi) pública. De este modo, el tráfico que se genera viaja cifrado y se dificulta que un tercero pueda robar información confidencial. En este post, explicaremos más sobre este tipo de redes, algunos usos que se le dan, protocolos de cifrado, entre otra información relevante.

Una VPN (Virtual Private Network) es una tecnología de red que se utiliza para conectar una o más computadoras a una red privada utilizando Internet. Las empresas suelen utilizar estas redes para que sus empleados, desde sus casas, hoteles, etc., puedan acceder a recursos corporativos que, de otro modo, no podrían. Sin embargo, conectar la computadora de un empleado a los recursos corporativos es solo una función de una VPN.

Consejos avanzados de seguridad

Si a pesar de haber elegido una buena encriptación para nuestra red, y escogido una contraseña adecuada, queremos asegurarnos más aún la seguridad -valga la redundancia-, hay otras cosas que podemos hacer:

Ocultar nuestra red, haciendo que el SSID no sea visible. No es que sea realmente una medida de seguridad muy fuerte, pues existen programas que fácilmente las revelan, pero ayuda a complicar las cosas un poco más a quien tenga intención de acceder a nuestra red. El inconveniente es que para configurar nuevos dispositivos, deberá hacerse de forma manual.

Crear una lista blanca de direcciones MAC. Cada dispositivo con tarjeta de red inalámbrica, ya sea móvil, tablet u ordenador, tiene una dirección única que lo identifica -de hecho, la identificación es de la propia tarjeta-. Con esa información, podemos crear una lista de dispositivos autorizados en nuestra red, para que ningún otro dispositivo se pueda conectar sin que demos nosotros mismos de alta esa dirección en la lista. Sin embargo hay que tener en cuenta que un usuario avanzado con malas intenciones puede cambiar la MAC de su ordenador por una autorizada.

Comprobar qué dispositivos están conectados a

nuestra red. La mayoría de los routers ofrecen la

posibilidad de conocer los dispositivos conectados a la red en ese

momento. De esta manera, podemos saber si tenemos un intruso, y

actuar en consecuencia, cambiando inmediatamente la contraseña y la

SSID de nuestra red.

Limitar el número de conexiones del router, para que no haya más de las que necesites, así no admitirá nuevas conexiones. Si en algún momento la necesitamos, podemos ampliarla temporalmente.

Configurar el router para que sólo se pueda controlar desde una conexión LAN, y no a través de la red WiFi, así nos aseguramos que si alguien consigue entrar en la red, no pueda modificar nuestra configuración a su antojo.

Como han añadido en los comentarios, también es una buena opción desactivar el DHCP y asociar direcciones MAC a IPs de manera estática en el router.

Espero que os hayan sido útiles estos consejos de seguridad para redes WiFi, con los que convertir la red inalámbrica en una fortaleza (casi) inexpugnable. Si vosotros ponéis en práctica alguno más, nos encantaría conocerlo.

De esta manera no evitamos que nos hackeen la red wi-fi, pero nuestro cometido de no hacerla atractiva se cumple al 100%.

Análisis de tráfico de red, con, SNORT, Wireshark, TCPDUMP

Se llama análisis de tráfico al proceso de monitorizar información a partir de las características del tráfico de comunicación sin analizar la información que se intercambian los comunicantes. Para obtener información podemos basarnos por ejemplo en el origen y destino de las comunicaciones, su tamaño, su frecuencia, la temporicación, patrones de comunicación, etc.

El análisis de tráfico está muy relacionado con el análisis de paquetes y se suelen usar de forma conjunta. En el análisis de paquetes se estudia la información contenida en los paquetes que circulan por la red y a partir de eso trata de inferir información.

Wireshark: Herramienta de sniffing y analizador de protocolos.

Un sniffer es una herramienta que se emplea para observar los mensajes que intercambian dos entidades en comunicación a través de una red. El sniffer (literalmente "olfateador") captura las tramas a nivel de enlace que se envían/reciben a través de los interfaces de red de nuestr0 0rdenador.

Un dato importante es que un "sniffer" es un elemento pasivo: observa los mensajes que intercambian aplicaciones y protocolos, pero ni genera información por sí mismo, ni es destinatario de ésta. Las tramas que captura son siempre una copia (exacta) de las que en realidad seenvían/reciben en nuestro ordenador.

Un analizador de protocolos es un sniffer al que se le ha dotado de funcionalidad suficiente como para entender y traducir los protocolos que se están hablando en la red. Es de utilidad para desarrollar y depurar protocolos y aplicaciones de red. Permite al ordenador capturar diversas tramas de red para analizarlas, ya sea en tiempo real o después de haberlas capturado. Por analizar se entiende que el programa puede reconocer que la trama capturada pertenece a un protocolo concreto (HTTP, TCP, ICMP,...) y mostrar al usuario la información decodificada. De esta forma, el usuario puede ver todo aquello que en un momento concreto está circulando por la red que se está analizando.

Esto último es muy importante para un programador que esté desarrollando un protocolo, o cualquierprograma que transmita y reciba datos en una red, ya que le permite comprobar lo que realmente hace el programa. Además de para los programadores, estos analizadores son muy útiles para todos aquellos que quieren experimentar o comprobar cómo funcionan ciertos protocolos de red, analizando la estructura y funcionalidad de las unidades de datos que se intercambian. También, gracias a estos analizadores, se puede ver la relación que hay entre diferentes protocolos, para as comprender mejor su funcionamiento.

Wireshark es un analizador de protocolos de red, con interfaz gráfico, que nos permitirá capturar las tramas que entran y salen de nuestro ordenador para luego "diseccionarlas" y estudiar el contenido de los mismas. Wireshark, emplea la misma librería de captura de paquetes (libpcap) que otros sniffers conocidos, como tcpdump, aunque es capaz de leer muchos otros tipos de formato de captura.

Además es un software de libre distribución que puede correr en distintas plataformas (Windows,Linux/Unix, y Mac). Pero, probablemente, lo más destacable sea su interfaz gráfica y la potente capacidad de filtrado que presenta.

Nos vamos a centrar ahora en exponer unas nociones básicas de la forma en la que el analizador de protocolos Wireshark presenta la información capturada.

Los caracteres no imprimibles (los que no equivalen a letras, números o símbolos) se representan como un punto. Esto puede ser útil en ciertas tramas que contengan PDUs con datos en modo texto. Nótese que el panel inferior y el panel central son la misma cosa vista de dos modos diferentes. No hay más que ver como al haber seleccionado el campo "Type" en el panel central, en el panel inferior podemos ver resaltado un par de octetos de la trama, que son precisamente el 08 y 00, el valor que tiene dicho campo "Type". Hay que precisar que el analizador nos muestra en este panel inferior toda la trama Ethernet versión 2 o IEEE 802.3 salvo los 64 bits primeros del preámbulo. Es decir, que el octeto primero que podremos ver será el primer octeto de la dirección MAC destino. Otro campo que muchas veces no aparece será la cola de la trama (el FCS, "Framen Check Sequence) pues hay tarjetas que son incapaces de proporcionar este dato en el momento de la captura.

Finalmente, por encima de estas tres secciones aparecen otros dos elementos: los menús decomandos (menús desplegables y barra de herramientas) y el campo de filtrado de visualización.

Utilizando Wireshark

Para ejecutar wireshark necesitamos permisos de supersusuario, como no lo somos, utilizaremos desde una consola de comandos (xterm) el comando gksu , que permite ejecutar programas con los privilegios de seguridad de root;

$ gksu wireshark

Por ahora, en nuestras pantallas, las distintas áreas que hemos comentado anteriormente aparecen en blanco. Capturemos los primeros paquetes y veamos qué sucede.

Desde otro terminal terminal:

$ ping direccion_IP_de_mi_vecino

Para comenzar la captura desplegamos en wireshark el menú

Capture

, seleccionamos la opción Interfaces

,

aparecerán todos los interfaces disponibles, e iniciamos(

Start

la captura en el interfaz

eth0

. Wireshark ya está capturando todas las tramas que traspasan

nuestro interfaz de red.

Observe que mientras wireshark captura, le muestra que está reconociendo paquetes de diversos protocolos. Cuando tenga algún paquete ICMP, los generados por el comando ping , detenga la captura y busque en estos paquetes ICMP qué dirección origen y destino llevan.

Puede

indicarle al programa wireshark que filtre el tráfico capturado, de

forma que sólo muestre

por pantalla los paquetes ICMP. Para ello en la casilla de texto

junto al botón

Analicemos, a continuación, las tramas capturadas ayudándose para ello de las siguientes cuestiones.

TCPDUMP

tcpdump es un herramienta en línea de comandos cuya utilidad principal es analizar el tráfico que circula por la red.

Permite al usuario capturar y mostrar a tiempo

real los paquetes transmitidos y recibidos en la red a la cual el

ordenador está conectado. La tarjeta de red se pone en modo

promiscuo y va a escuchar todo lo que va en la red. Vaya para la

tarjeta o no.

Si una tarjeta esta en modo promiscuo mal

asunto. Puede ser un ataque man in the middle.

Muestra todo lo que esta pasando por la red

#tcpdump

Muestra todo lo que esta pasando por un servidor en concreto

1

# tcpdump src host 192.168.1.1

Volcar el contenido a un fichero

1

# tcpdump src host 192.168.1.1 -w /home/peter/escuchando.txt

Tags de búsquedas:

tcpdump manual,comandos nmap,Cómo hacer root en android Tct Venture,comando para verip de mi red,manual tcpdump,nmap rango de ips,manual tcpdump español,linux script rastreador pc,ubuntucomandosparaescanearlasredes,ancho de banda nmap,decodificar una conversación ping tcpdump-X,identificar agujeros de seguridad en ubuntu,nmap comandos,usar nmap en cmd de windows 10,detectar el ordenador linux x86_64

Tcpdump es la mejor herramienta de línea de comandos en Linux y Unix para analizar e interceptar tráfico de red entrante y saliente de las redes a las que el equipo en el que se ejecuta está conectado. Son necesarios privilegios de superusuario en la mayoría de sistemas Unix para poder ejecutarlo, aunque es posible establecer la configuración de tal forma que pueda ser utilizado por usuarios sin privilegios de superuser. Para la captura de paquetes, tcpdump utiliza la librería libpcap.

Además de esnifar tráfico o capturar paquetes de red, tcpdump también puede leer el contenido de un fichero en el cual previamente se han volcado los paquetes de red. También puede escribir en salida estándar (por defecto) o a un fichero el tráfico capturado.

Vamos con lo interesante, que es el modo de utilizar la herramienta y los parámetros más básicos y comunes que se aplican para capturar paquetes.

Interfaz de red a capturar

Para capturar todo el tráfico de entrada y salida de una interfaz de red concreta (eth0, eth1...), se utiliza parámetro "-i" seguido del identificador de interfaz en el sistema operativo:

# tcpdump -i eth0 tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on eth0, link-type EN10MB (Ethernet), capture size 65535 bytes [...] ^C 3 packets captured 3 packets received by filter 0 packets dropped by kernelComo podéis observar, al final de la ejecución, cuando cancelamos (CTRL + C) se muestran las estadísticas de paquetes capturados, recibidos por los filtros especificados y los filtrados por el kernel.

Para ver un listado de las interfaces disponibles para capturar tráfico con tcpdump, le pasamos el parámetro "-D":

# tcpdump -D 1.eth0 2.ppp0 3.usbmon1 (USB bus number 1) 4.usbmon2 (USB bus number 2) 5.any (Pseudo-device that captures on all interfaces) 6.loCapturar tráfico y enviar a un fichero de texto

Por defecto el dump del tráfico es redirigido a salida estándar, podemos volcarlo a un fichero con el parámetro "-w" seguido del fichero:

# tcpdump -i eth0 -w trafico.logProtocolo a capturar (TCP, UDP, ICMP, ARP...)

Además de especificar la interfaz de red por la que queremos capturar tráfico, también podemos especificar si el tráfico a capturar es TCP, UDP, ICMP, ARP...:

# tcpdump -i eth0 udp # tcpdump -i eth0 tcp # tcpdump -i eth0 icmpPuerto a capturar

Podemos seguir acotando... ahora además del protocolo especificamos el puerto sobre el cual queremos capturar el tráfico, por ejemplo el puerto TCP 80 para capturar tráfico HTTP:

# tcpdump -i eth0 tcp port 80O el tráfico DNS por el puerto UDP 53:

# tcpdump -i eth0 udp port 53Host o IP de origen/destino

Especificamos todavía más, capturamos el tráfico TCP por el puerto 80, pero sólo visualizamos el tráfico originado desde la IP 192.168.1.100. Para ello usamos el parámetro "src". Como estamos utilizando más de un parámetro, debemos comenzar a añadir condicionales (and'or). El siguiente ejemplo captura el tráfico que cumple las dos condiciones, puerto TCP 80 y origen IP 192.168.1.100:

# tcpdump -i eth0 tcp port 80 and src 192.168.1.100

Al igual que existe IP/host de origen, existe de destino, el parámetro es "dst". En este ejemplo usamos el condicional "or" en lugar de "and", de modo que para que se capture tráfico, o viene por el puerto 80 TCP o tiene destino la IP 192.168.1.100 (sea cual sea el puerto y protocolo):

# tcpdump -i eth0 tcp port 80 and dst 192.168.1.100